Snort - Network Intrusion Detection & Prevention System

With over 5 million downloads and over 600,000 registered users, it is the most widely deployed intrusion prevention system in the world.

www.snort.org

스노트는 대표적인 호스트 기반의 IDS 방식이다. 오픈소스 방식으로써, 위 사이트에서 무료로 다운로드 받을 수 있다.

스노트는 서명 기반 방식으로 동작한다. 따라서 스노트를 구동하기 전에 공격 내용을 반영한 일정한 탐지 규칙을 설정해야 한다. 참고로 현존하는 모든 상용 IDS 장비는 스노트에 기반해 구현되어 있다.

그 이전에 ifconfig로 해당 운영체제의 IP 주소를 확인해본다.

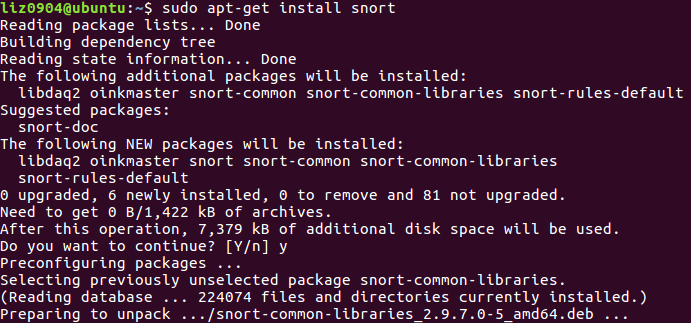

간단하게 apt-get install snort 명령을 입력함으로써 설치할 수 있다. 필요하면 sudo로 root 권한을 주자.

중간에 어떤 화면이 나오는데 그냥 엔터 눌러서 OK 해줬다.

snort -V 명령을 입력해서 제대로 설치됐는지 확인한다. 스노트 설치에 필요한 lipcap, PCRE, ZLIB 등도 같이 설치했음을 확인할 수 있다.

sudo snort -T -c /etc/snort.conf 명령을 입력해 데스트 모드로 동작하면서 스노트를 초기화한 뒤, 실행을 마치는 모습을 확인해보았다.

/etc/snort/rules 디렉터리로 이동한 뒤, ls 명령으로 목록을 확인해보았다. 이 디렉터리에서는 스노트에서 기본적으로 제공하는 기본 탐지 규칙을 공격 유형별로 볼 수 있다. 탐지 규칙은 .rules로 끝난다.

실습 전 snort.conf 파일에서 기본 탐지 규칙에 대한 주석처리를 해줘야 한다. 먼저 updatedb 명령을 실행하고, locate snort.conf 명령을 실행해주었다.

vi 편집기를 이용해 주석처리를 해주었다. 이후 실습을 진행하기 위해서 변경해준 것인데, 578~696번째 라인까지 주석처리가 되어있지 않은 부분은 다 주석처리를 해준다.

'침입탐지 및 차단시스템 > 침입탐지 및 차단시스템 입문' 카테고리의 다른 글

| 9. 스노트 기본 문법 (0) | 2021.05.07 |

|---|---|

| 6. IDS와 IPS에 대해서 (0) | 2021.04.12 |

| 4. 전송계층의 헤더 기능 (0) | 2021.04.05 |

| 3. 네트워크 계층에서의 주요 공격 유형 (0) | 2021.04.05 |

| 2. 네트워크 계층의 헤더 기능 (0) | 2021.04.05 |

댓글