오늘의 문제는 악성 페이로드의 용량을 찾는 문제이다. 제일 먼저 round6.pcap 을 와이어샤크에서 열어봤지만 별다른 수확물이 없었다. 그러니 Networkminer.exe를 사용해보자!

※ 페이로드 (payload) : 사용에 있어서 전송되는 데이터로, 보안 분야에서는 멀웨어의 일부를 뜻한다.

우리는 전송된 데이터 중 멀웨어를 찾아야 한다. NetworkMiner에서 이 파일을 연 뒤, Files에 들어가면 6개의 파일이 전송되었다는 것을 알 수 있다. Extension을 보면 4개는 cer 이라고 표시되어 있는데, cer은 SSL 인증서의 파일 포맷 종류이다. 맨 아래의 favicon.ico에서 ico는 아이콘 파일임을 의미한다.

총 6개의 파일 중 5개의 파일들이 인증서와 관련된 파일들로, 우클릭->Open file 을 하면 위와 같은 결과가 나온다.

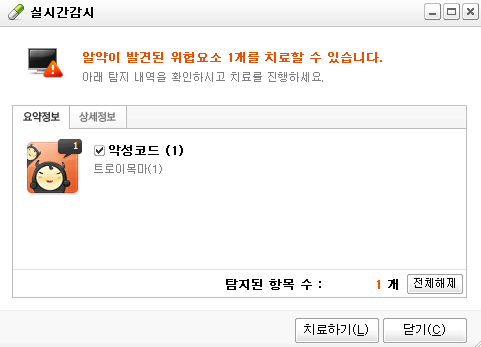

하지만 이 html 파일을 열기 위해 우클릭->open folder 를 하면, 갑자기 내가 사용중이던 알약이 바이러스를 감지하고 경고문을 띄워준다.

갑자기 트로이 목마에 감염되었다는 문구가 떴다. 의심스러웠다.

상세 정보를 확인해보면, html 파일에서 악성코드가 발견되었음을 알 수 있다.

NetworkMiner로 다시 돌아가서 이 파일의 크기를 확인하니 3113 Byte 임을 알 수 있었다.

정답은 3113!!!!!!!

'디지털 포렌식(Digital Forensics) > CTF(ctf-d.com)' 카테고리의 다른 글

| [Memory] GrrCon 2015 #6 (0) | 2020.08.24 |

|---|---|

| [Memory] GrrCON 2015 #5 (0) | 2020.08.24 |

| [Memory] GrrCON 2015 #3 (0) | 2020.07.27 |

| [Memory] GrrCON 2015 #2 (1) | 2020.07.20 |

| [Memory] GrrCON 2015 #1 (0) | 2020.07.20 |

댓글