파일 시스템 : 파일을 저장하고 관리하는 방식

Ex ) 윈도우 운영체제 – FAT, NTFS 파일 시스템

미할당 영역을 추출하고 데이터가 존재하면 파일 포맷을 확인한 뒤, 새로운 파일로 생성하는 방식으로 동작한다.

완전 삭제(wiping) 기술: 단순히 삭제 표시를 하는게 아닌 해당 데이터를 모두 삭제하는 기술

-> 증거 인멸 시도를 파악할 수 있음

키워드 검색 : 사건과 관련된 키워드를 선정해 검색하는 것 -> 텍스트 인코딩, 대소문자등의 사항을 고려해야 함

해쉬 검색 : 파일명 또는 파일의 해쉬 값을 이용하여 저장 매체 내에서 특정 파일을 검색하는 것

참조 데이터 세트 : 잘 알려진 파일들의 해쉬 값을 모아 놓은 것

미리 알려진 파일을 분석 대상에서 제외하거나 신속히 검색하기 위해 활용 됨. 다양한 사이트에서 확인이 가능함

타임라인 분석

파일 시스템 상에 저장되는 파일의 시간 정보, 파일 내부의 메타 데이터에 저장되는 시간 정보 등

-> 시스템 사용자의 행위 추적

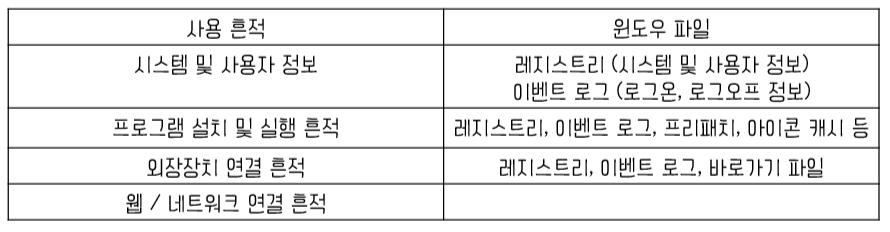

시스템 아티팩트 : 운영체제의 사용 흔적들

Ex) 윈도우 – 웹 브라우저 사용흔적, 이벤트 로그, 점프 리스트, 복원 지점, 휴지통 정보 파일

스마트폰의 운영체제 : 안드로이드 / iOS 로 분류가능

시스템과 애플리케이션의 구동, 사용흔적 등을 로그로 저장 -> 텍스트 파일 형식이나 데이터베이스 파일 포멧을 가짐

파일 시스템 정보, 기본 시스템 정보, 애플리케이션 사용 정보, 멀티 미디어 정보

파일 시스템 정보는 플래시 메모리 이미지 파일을 통해 분석 안드로이드: Ext4 파일 시스템 아이폰 (iOS) : HFS+ 파일 시스템

파일 시스템 분석을 통해 파일 시스템의 생성시간 과 실제 플래시 메모리 내부에 존재하는 모든 폴더와 파일의 목록과 메타 데이터를 확인할 수 있음.

Ext4의 경우, 삭제된 폴더와 파일 목록도 확인 가능 -> 미할당 영역을 추출하여 삭제된 데이터의 복구도 수행가능

기본 시스템 정보는 주로 텍스트 형태의 로그파일로 존재

H/W, S/W 정보를 확인할 수 있음

안드로이드는 접속한 와이파이 정보, 디바이스 초기화를 시행한 흔적도 확인가능함

애플리케이션 사용정보는 주로 SQLite 데이터 베이스 파일을 사용해 사용자 데이터를 저장하고, XML. Plist 파일을 사용해 사용자의 설정정보를 저장함.

Ex) 통화기록, 문자, 주소록, 일정, 웹브라우저, 직접 다운로드 받은 앱

멀티미디어 정보는 사진, 동영상, 음성녹음 등의 파일 내/외부 SD 카드 영역에 저장됨

안티포렌식 (Anti Forensics) : 포렌식 기술에 대응하여 자신에게 불리하게 작용할 가능성이 있는 증거물을 차단하려는 일련의 활동

데이터 완전 삭제

운영체제에서 제공하는 기능 -> 미할당 역역에 데이터를 그대로 남겨 놓는 경우가 많음

완전 삭제 소프트웨어 -> 미할당 영역의 데이터까지 덮어씀

패스워드 검색 사회공학기법, 사전공격, 전수조사 등이 있음 최근에는 패스워드 검색 속도를 높이기 위해 GPU나 셀 시스템을 사용하려는 시도가 있음

심층 암호분석

멀티미디어 파일 분석 : 이미지, 동영상 등의 파일에 은닉된 데이터를 탐지하는 기술

문서 파일 분석 : MS Office, 한글 등의 파일에 은닉된 데이터를 탐지하는 기술

'디지털 포렌식(Digital Forensics) > 디지털포렌식 개론' 카테고리의 다른 글

| 11장 리눅스 시스템 조사 (0) | 2020.09.16 |

|---|---|

| 10장 윈도우 시스템 조사 (0) | 2020.09.10 |

| 4장. 디지털 증거(digital evidence) (0) | 2020.07.25 |

| 3장 . 디지털 기기와 저장매체 (1) | 2020.07.23 |

댓글