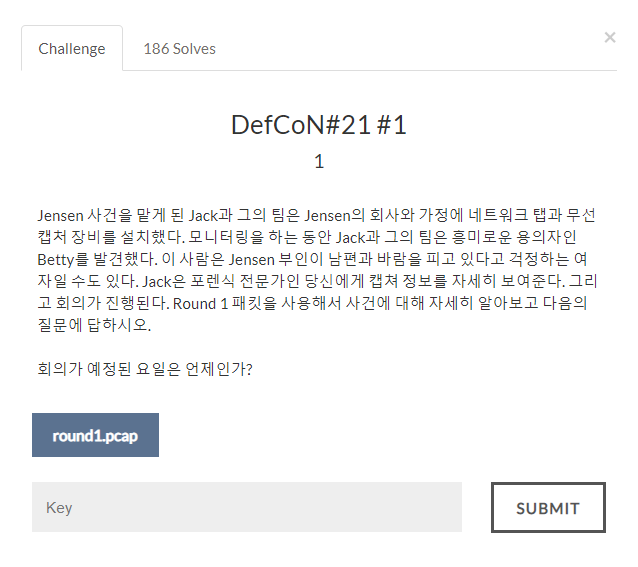

Jensen 사건을 맡게 된 Jack과 그의 팀은 Jensen의 회사와 가정에 네트워크 탭과 무선 캡처 장비를 설치했다. 모니터링을 하는 동안 Jack과 그의 팀은 흥미로운 용의자인 Betty를 발견했다. 이 사람은 Jensen 부인이 남편과 바람을 피고 있다고 걱정하는 여자일 수도 있다. Jack은 포렌식 전문가인 당신에게 캡쳐 정보를 자세히 보여준다. 그리고 회의가 진행된다. Round 1 패킷을 사용해서 사건에 대해 자세히 알아보고 다음의 질문에 답하시오.

회의가 예정된 요일은 언제인가?

pcap 파일이 주어졌기 때문에 가장 먼저 와이어샤크(WireShark)에서 이 파일을 열어봤다.

아직 잘 모르기 때문에 내용을 하나씩 대충 훑어보았다.

보다보면 얼마 지나지 않아서 "Hi Greg :)" 이라고 적혀 있는 데이터가 눈에 띈다. 아 아이의 프로토콜을 확인해보니 IRC라고 적혀있었다. IRC 프로토콜은 Internet Relay Chat의 약자로, 인터넷 실시간 채팅 프로토콜이다. 사용자가 이 채팅프로토콜로 어떤 데이터를 주고 받았는지 조사해보자!

IRC 프로토콜을 이용한 데이터 송수신을 보기 위해서, irc를 입력해 필터링 해주었다. 하나하나 눌러가면서 보기에는 꽤 귀찮은 양이니까 와이어샤크의 기능을 사용해 쉽게 읽을 수 있는 형태로 모아주자!

와이어샤크는 TCP stream (TCP 스트림)을 쉽게 읽을 수 있게 정리해서 보여주는 기능이 있다. 상단바에서 Analyze->Follow->TCP Stream 을 눌러보면 실행할 수 있다.

TCP 스트림은 색깔을 이용해 송수신지를 표현한다.

빨간색은 송신지->수신지, 파란색은 수신지->송신지로 보낸 것이다.

아까 봤던 "Hi Greg :)" 메시지와, Jensen 부인이 걱정하고 있다던 여성의 이름이 Betty의 이름이 나오는 "HI Betty What day do you want to meet up?" 메시지를 확인할 수 있다.

둘은 IRC가 제공하는 Private Message를 사용해서 비밀스런 채팅을 주고 받았다.

아래부분에서 인코딩 된 문자열들을 확인할 수 있는데, 값이 16진수 값으로 되어있고, 1 바이트단위로 특수문자들을 사용해 값을 나누고 있는 것을 보아 HTML 인코딩이 된 것으로 추측할 수 있다.

아래 사이트에서 이 문자열들을 복붙해 디코딩 해보자!

https://www.convertstring.com/ko/EncodeDecode/HtmlDecode

HTML을 디코드 - 온라인 html로 디코더

www.convertstring.com

#S3cr3tSp0t :How does Wednesday sound?

----> #S3cr3tSp0t :How does Wednesday sound?

#S3cr3tSp0t :Great :) what time?

----> #S3cr3tSp0t :Great :) what time?

#S3cr3tSp0t :ah 2pm

----> #S3cr3tSp0t :ah 2pm

#S3cr3tSp0t :Ok, I can't wait!

----> #S3cr3tSp0t :Ok, I can't wait!

디코딩이 완료가 되면 Betty와 Greg은 수요일(Wednesday) 오후 2시(2pm)에 만나는 것을 알 수 있다.

정답은 Wednesday~~!!!

참고사이트: https://gflow-security.tistory.com/entry/Network-Packet-Analysis4

'디지털 포렌식(Digital Forensics) > CTF(ctf-d.com)' 카테고리의 다른 글

| [Network] DefCoN#21 #4 -실패 (2) | 2020.07.11 |

|---|---|

| [Network] DefCoN#21 #3 (8) | 2020.07.05 |

| [Multimedia] e_e (0) | 2020.06.15 |

| [Disk] 이벤트 예약 웹사이트를 운영하고… #A (2) | 2020.06.07 |

| [Multimedia] 우리는 이 파일에 플래그를.... (0) | 2020.06.01 |

댓글