환경 : Windows10x64

분석도구 : HxD

네이버웨일 브라우저에서 아래 과정을 작업한 뒤, 아티팩트를 조사해봤다.

1. 네이버 검색창에 pepsi 검색

2. s-space.snu.ac.kr/handle/10371/142264 에서 논문 다운로드

3. 네이버 로그인

4. 네이버 이메일 전송 (메일 제목, 메일 내용, '2'에서 다운로드 한 논문 첨부)

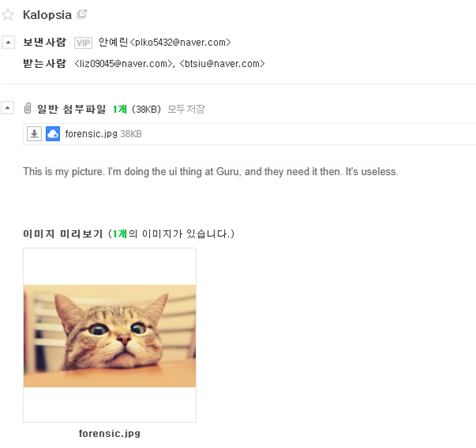

5. 친구한테 부탁해서 내 메일 주소로 메일 하나 보내달라함 (메일 제목, 메일 내용, 'forensic.jpg' 파일 첨부)

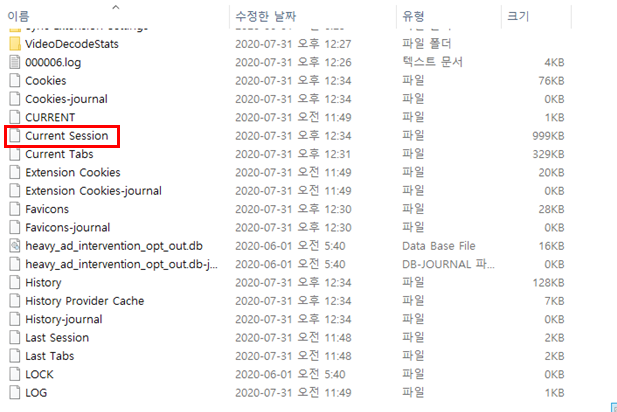

분석한 아티팩트 경로:

C:\Users\김성연\AppData\Local\Naver\Naver Whale\User Data\Default

Current Session 파일에서 작업한 내용을 찾아보았다.

'pepsi' 검색 결과는 search.naver.com 과 함께 찾을 수 있었다.

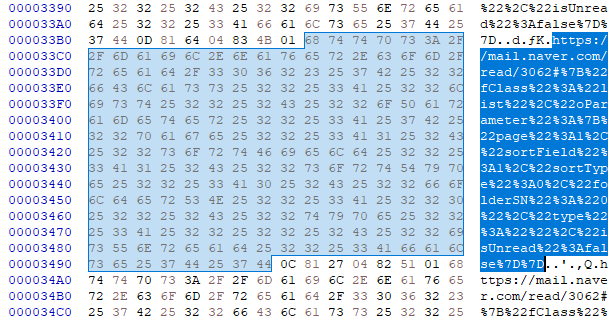

mail.naver.com을 검색해보았다. write 라는 문구와 함께 있는 걸 보니, 이메일을 작성하는 주소라고 예측되었다.

위에서 나온 url을 복붙해서 들어가 본 결과, 예측과 동일하게 이메일을 작성하는 창이 나왔다. Current Session에는 방문 url도 저장되는 것 같다.

mail.naver.com 을 검색하다보니, read라는 문구와 함께 있는 url을 찾을 수 있었다. 위에 write 문구를 찾았을 때에도 read라는 문구가 있기는 했지만, write라는 문구도 함께 있었지만, 이 url에는 read밖에 있지 않아 url을 또 접속해봤다.

url로 접속을 해보니 친구에게 부탁해서 받았던 이메일의 링크로 들어가졌다. 로그인이 되어있는 상태에서 위 url에 접속하면, 최근에 읽은 이메일의 url도 저장되는 것 같다. 즉, mail.naver.com의 주소 뿐만 아니라, 어떤 이메일을 확인했는지도 알 수 있는 것이다.

Current Tabs 파일을 분석해보았다.

방문 웹사이트의 기록이 있었다. pdf 또한 링크로 들어가서 다운로드 받은 것이기에, 아래쪽을 보면 pdf 를 확인한 기록도 볼 수 있었다.

첫번째 빨간 칸을 보면, nid.naver.com 이라고 적혀있는 기록과 signin이라고 적혀있는 기록을 확인할 수 있다. nid.naver.com에 들어가보면, 로그인창이 나오고, 네이버 내정보를 확인할 수 있는 링크로 들어가진다. 로그인과 관련한 url임을 확인할 수 있다. 두번째 빨간 칸을 보면, mail.naver.com으로 이메일 링크를 확인할 수 있다. 즉, 로그인을 한 뒤 이메일 사이트로 넘어간 기록임을 예측할 수 있다.

Favicons 파일을 분석해보았다.

mail.naver.com을 검색한 결과 url이 나왔다. 들어가보니 네이버의 받은 메일함으로 접속할 수 있었다. 사용자가 메일을 확인하려 받은 메일함을 들어갔다는 사실이 저장된다는 것이다.

첫번째 빨간 칸을 보면, mail.naver.com 내용이 있고, url로 들어가보면 CurrentSession 파일의 분석결과와 동일하게 친구가 보내줬던 메일의 링크로 연결이 된다. 첫번째 빨간 칸의 하단에는 nid.naver.com과 login을 보아 로그인 관련한 작업을 했음을 알 수 있었다. 두번째 빨간 칸을 보면, 논문을 다운로드 받았던 url과 pdf 링크로 접속했음 또한 알 수 있다. 세번째 빨간 칸을 보면, search.naver.com과 함께 'pepsi' 검색기록을 볼 수 있다.

다음은 History(히스토리) 파일을 분석해보았다.

일반모드에서의 다운로드 기록인, forensic.jpg 는 다운로드 된 경로와 함께 남아있다.

첫번째 빨간 칸에서 논문을 다운받았던 웹 사이트의 URL을 확인할 수 있었고, 두번째 빨간칸에서 search.naver.com과 함께 'pepsi'를 검색했던 기록이 남아있었다.

또한 일반모드에서 확인했던 메일의 메일 정보도 확인할 수 있었다. 모든 확인한 메일의 기록이 남는다기보단, 다운로드한 파일이 첨부된 메일의 제목정도가 기록되는 것 같다.

History Provider Cache 파일은 History 파일과 같은 기록이 남을 거라 예측했지만, History 파일에는 없는 기록을 찾을 수 있었다.

일반모드에서 thank you for ~ Cocacola 라는 제목으로 이메일을 전송했었는데, 이 파일에 전송한 이메일의 제목이 기록되어 있었다.

History 파일과 마찬가지로 일반모드에서 확인한 메일의 제목도 기록되어 있었다.

|

파일 |

일반모드 기록 |

시크릿모드 기록 |

|

Current Session |

검색기록, 방문 웹사이트 url, 수신한 메일의 url |

없음 |

|

Current Tabs |

방문 웹사이트 url, 수신한 메일의 제목 |

|

|

Favicons |

수신한 메일의 url, 방문 웹사이트 url, 검색기록 |

|

|

History |

다운로드 한 파일과 그 경로, 방문 웹사이트 url, 검색기록, 수신한 메일의 제목 |

|

|

History Provider Cache |

보낸 메일의 제목, 수신한 메일의 제목 |

'디지털 포렌식(Digital Forensics) > 네이버 웨일 웹 포렌식(Naver Whale Web Forensics)' 카테고리의 다른 글

| 네이버웨일 일반모드/시크릿모드 WinHex 분석 (0) | 2020.08.03 |

|---|---|

| 네이버웨일 일반 / 시크릿 모드에서의 다운로드 및 메일전송 기록-2차 (0) | 2020.07.28 |

| 네이버웨일 일반 / 시크릿 모드에서의 다운로드 및 메일전송 기록-1차 (0) | 2020.07.28 |

| 네이버 웨일 '시크릿모드' 비종료시, 검색 및 웹사이트 방문, 영상시청, 로그인 기록 (0) | 2020.07.24 |

| 네이버 웨일 '일반모드' 비종료시, 검색 및 웹사이트 방문, 영상시청, 로그인 기록 (0) | 2020.07.24 |

댓글